Samson Garrison

0

5306

997

Ponieważ Linux jest projektem open source, trudno jest znaleźć luki w zabezpieczeniach w jego kodzie źródłowym, ponieważ tysiące użytkowników aktywnie je sprawdza i naprawia. Dzięki temu proaktywnemu podejściu, nawet jeśli zostanie wykryta wada, jest ona natychmiast łatana. Dlatego tak zaskakujące było odkrycie w zeszłym roku exploita, który wymknął się rygorystycznej należytej staranności wszystkich użytkowników w ciągu ostatnich 9 lat. Tak, dobrze przeczytałeś, chociaż exploit został odkryty w październiku 2016 r., Istniał w kodzie jądra Linuksa od 9 lat. Ten typ luki, będący rodzajem błędu zwiększania uprawnień, jest znany jako luka Dirty Cow (numer katalogowy błędów jądra Linuksa - CVE-2016-5195).

Chociaż ta luka została załatana dla Linuksa tydzień po jej odkryciu, pozostawiła wszystkie urządzenia z Androidem podatne na tego exploita (Android jest oparty na jądrze Linuksa). Aktualizacja Androida nastąpiła w grudniu 2016 r., Jednak ze względu na fragmentaryczny charakter ekosystemu Androida wciąż istnieje wiele urządzeń z Androidem, które nie otrzymały aktualizacji i są na nią podatne. Bardziej przerażające jest to, że zaledwie kilka dni temu odkryto nowe złośliwe oprogramowanie dla Androida o nazwie ZNIU, które wykorzystuje lukę Dirty Cow. W tym artykule przyjrzymy się dogłębnie luce w zabezpieczeniach Dirty Cow i sposobom jej wykorzystywania w systemie Android przez złośliwe oprogramowanie ZNIU.

Co to jest podatność na brudne krowy?

Jak wspomniano powyżej, luka w zabezpieczeniach Dirty Cow to rodzaj exploit eskalacji uprawnień które można przyzwyczaić przyznać uprawnienia superużytkownika do kogokolwiek. Zasadniczo, korzystając z tej luki, każdy użytkownik o złych zamiarach może przyznać sobie przywilej superużytkownika, uzyskując w ten sposób pełny dostęp root do urządzenia ofiary. Uzyskanie dostępu roota do urządzenia ofiary daje atakującemu pełną kontrolę nad urządzeniem i może wyodrębnić wszystkie dane przechowywane na urządzeniu, bez konieczności stania się mądrzejszym.

Co to jest ZNIU i co ma z tym wspólnego brudna krowa?

ZNIU to pierwsze zarejestrowane złośliwe oprogramowanie dla Androida, które wykorzystuje lukę Dirty Cow do atakowania urządzeń z Androidem. Szkodliwe oprogramowanie wykorzystuje lukę Dirty Cow, aby uzyskać dostęp do roota do urządzeń ofiary. Obecnie wykryto, że złośliwe oprogramowanie ukrywa się w ponad 1200 aplikacjach do gier i pornografii dla dorosłych. W momencie publikacji tego artykułu stwierdzono, że dotyczy on ponad 5000 użytkowników w 50 krajach.

Które urządzenia z Androidem są podatne na ZNIU?

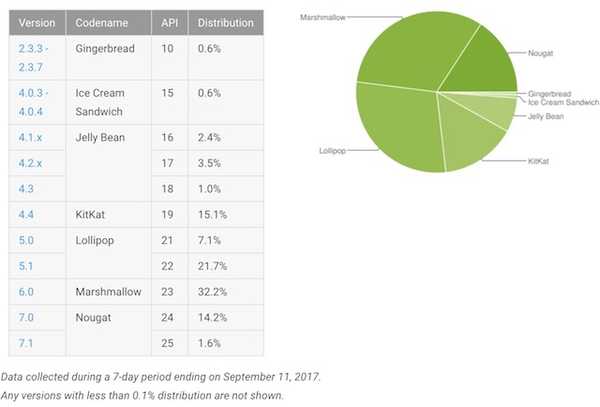

Po odkryciu luki w zabezpieczeniach Dirty Cow (październik 2016 r.) Google opublikował w grudniu 2016 r. Poprawkę, która rozwiązuje ten problem. Jednakże łatka została wydana na urządzenia z systemem Android, które działały pod kontrolą systemu Android KitKat (4.4) lub wyżej. Zgodnie z rozpadem dystrybucji systemu operacyjnego Android przez Google, ponad 8% smartfonów z Androidem nadal działa na niższych wersjach Androida. Spośród tych z systemem Android 4.4 do Android 6.0 (Marshmallow) bezpieczne są tylko te urządzenia, które otrzymały i zainstalowały grudniową poprawkę zabezpieczeń dla swoich urządzeń.

To wiele urządzeń z Androidem, które mogą zostać wykorzystane. Jednak ludzie mogą pocieszyć się faktem, że ZNIU używa nieco zmodyfikowanej wersji luki w zabezpieczeniach Dirty Cow, a zatem okazało się, że odnosi sukces tylko w przypadku tych urządzeń z Androidem, które używają 64-bitowa architektura ARM / X86. Mimo to, jeśli jesteś właścicielem Androida, lepiej byłoby sprawdzić, czy zainstalowałeś grudniową łatkę bezpieczeństwa, czy nie.

ZNIU: Jak to działa?

Po pobraniu przez użytkownika złośliwej aplikacji, która została zainfekowana złośliwym oprogramowaniem ZNIU, po uruchomieniu aplikacji plik Złośliwe oprogramowanie ZNIU będzie automatycznie kontaktować się i łączyć się z jego dowództwem i kontrolą (C&C) serwery, aby uzyskać aktualizacje, jeśli są dostępne. Po aktualizacji użyje exploita eskalacji uprawnień (Dirty Cow), aby uzyskać dostęp root do urządzenia ofiary. Gdy uzyska uprawnienia administratora do urządzenia, będzie zbierać informacje o użytkowniku z urządzenia.

Obecnie szkodliwe oprogramowanie wykorzystuje informacje o użytkowniku, aby skontaktować się z operatorem sieciowym ofiary, udając samego użytkownika. Po uwierzytelnieniu będzie to możliwe Mikrotransakcje oparte na SMS-ach i odebrać płatność za pośrednictwem serwisu płatniczego przewoźnika. Szkodnik jest wystarczająco inteligentny, aby usunąć wszystkie wiadomości z urządzenia po dokonaniu transakcji. W ten sposób ofiara nie ma pojęcia o transakcjach. Generalnie transakcje są przeprowadzane na bardzo małe kwoty (3 USD / miesiąc). Jest to kolejny środek ostrożności zastosowany przez atakującego, aby ofiara nie odkryła transferów środków.

Po prześledzeniu transakcji okazało się, że plik pieniądze zostały przekazane fikcyjnej firmie z siedzibą w Chinach. Ponieważ transakcje realizowane przez przewoźników nie są upoważnione do przesyłania pieniędzy za granicę, tylko użytkownicy, których to dotyczy w Chinach, ucierpią z powodu tych nielegalnych transakcji. Jednak użytkownicy spoza Chin nadal będą mieć zainstalowane złośliwe oprogramowanie na swoim urządzeniu, które można aktywować zdalnie w dowolnym momencie, co czyni ich potencjalnymi celami. Nawet jeśli międzynarodowe ofiary nie cierpią z powodu nielegalnych transakcji, backdoor daje atakującemu szansę na wstrzyknięcie większej ilości złośliwego kodu do urządzenia.

Jak uchronić się przed złośliwym oprogramowaniem ZNIU

Napisaliśmy cały artykuł na temat ochrony Twojego urządzenia z Androidem przed złośliwym oprogramowaniem, który możesz przeczytać, klikając tutaj. Podstawową sprawą jest kierowanie się zdrowym rozsądkiem i nie instalowanie aplikacji z niezaufanych źródeł. Nawet w przypadku złośliwego oprogramowania ZNIU widzieliśmy, że złośliwe oprogramowanie jest dostarczane na telefon komórkowy ofiary, gdy instalują one aplikacje pornograficzne lub przeznaczone do gier dla dorosłych, które są tworzone przez niezaufanych programistów. Aby chronić się przed tym konkretnym złośliwym oprogramowaniem, upewnij się, że na urządzeniu jest zainstalowana aktualna poprawka zabezpieczeń od Google. Exploit został załatany poprawką bezpieczeństwa z grudnia (2016) od Google, dlatego każdy, kto ma zainstalowaną tę łatkę, jest bezpieczny przed złośliwym oprogramowaniem ZNIU. Mimo to, w zależności od producenta OEM, możesz nie otrzymać aktualizacji, dlatego zawsze lepiej jest być świadomym wszystkich zagrożeń i podjąć niezbędne środki ostrożności z Twojej strony. Ponownie, wszystko, co powinieneś i czego nie powinieneś robić, aby uchronić swoje urządzenie przed zainfekowaniem przez złośliwe oprogramowanie, zostało wymienione w artykule, do którego link znajduje się powyżej.

ZOBACZ RÓWNIEŻ: Recenzja Malwarebytes dla komputerów Mac: należy jej używać?

Chroń swój system Android przed zainfekowaniem złośliwym oprogramowaniem

W ciągu ostatnich kilku lat wzrosła liczba ataków złośliwego oprogramowania na Androida. Luka w zabezpieczeniach Dirty Cow była jednym z największych exploitów, jakie kiedykolwiek odkryto, a obserwowanie, w jaki sposób ZNIU wykorzystuje tę lukę, jest po prostu przerażające. ZNIU jest szczególnie niepokojące ze względu na zakres urządzeń, na które ma wpływ, oraz nieograniczoną kontrolę, jaką zapewnia atakującemu. Jeśli jednak wiesz o problemach i podejmiesz niezbędne środki ostrożności, Twoje urządzenie będzie zabezpieczone przed tymi potencjalnie niebezpiecznymi atakami. Dlatego najpierw upewnij się, że aktualizujesz najnowsze poprawki zabezpieczeń od Google, gdy tylko je otrzymasz, a następnie trzymaj się z dala od niezaufanych i podejrzanych aplikacji, plików i linków. Jak myślisz, co należy zrobić, aby chronić swoje urządzenie przed atakami złośliwego oprogramowania. Daj nam znać, co myślisz na ten temat, upuszczając je w sekcji komentarzy poniżej.